- 25 November 2017

- 827

- 435

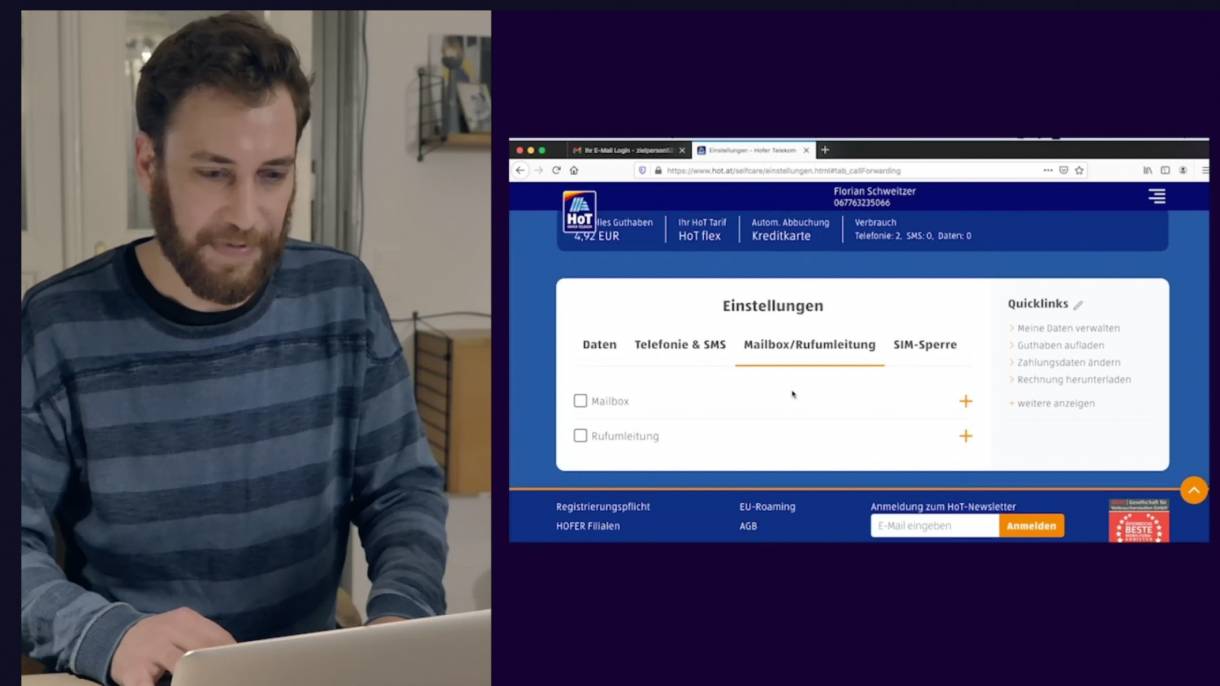

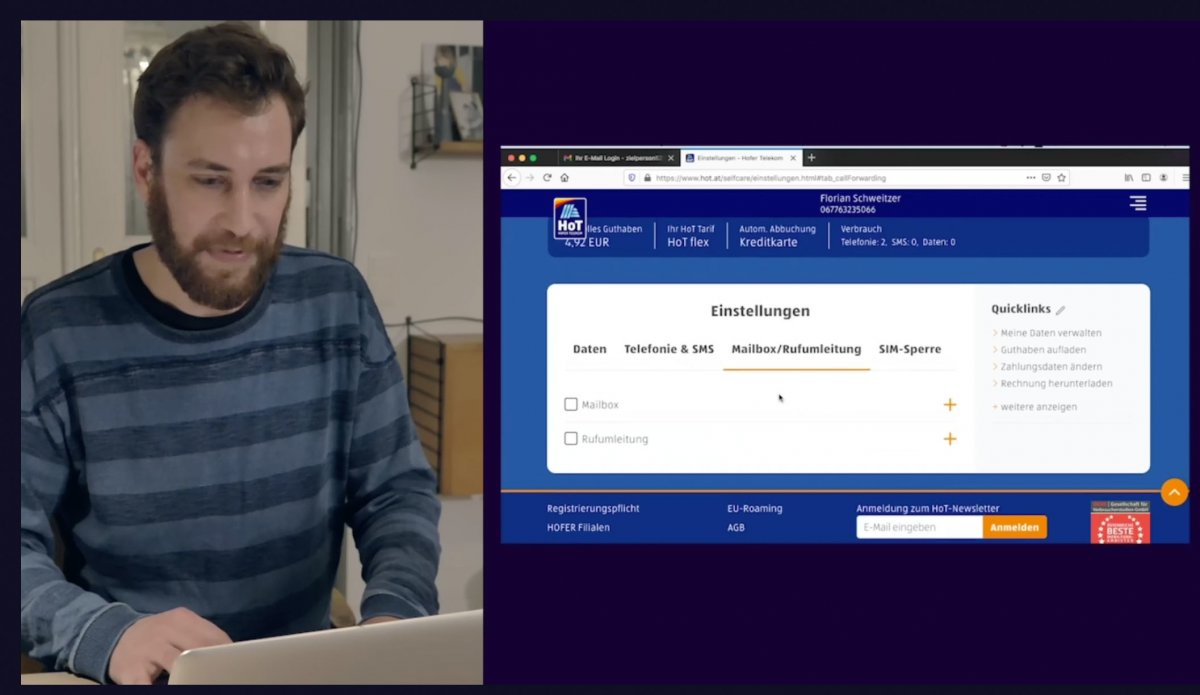

In dem Artikel wird darauf eingegangen wie mit einem einfachen angeklicktenten Link Angreifer Zugriff auf eine Telefonnummer bekommen können und so Zwei-Faktor-Authentication umgehen bzw. ausnutzen können.

"Sea-Surf-Angriffe könnten etwa mit einem "langweiligen, nervigen Newsletter" anfangen. Ein Klick auf einen darin enthaltenen vermeintlich erlösenden "Unsubscribe"-Link reiche oft aus, damit ein Eindringling eine Rufumleitung bei einer Zielperson einrichten könne. Damit lassen sich etwa auch die Passwörter von E-Mail-Konten bei Anbietern wie Google, Yahoo oder Microsoft, die mit der Rufnummer verknüpft sind, zurücksetzen und die Accounts übernehmen."...

"Nutzer sollten ihre Telefonnummer nicht fürs Wiederherstellen von Konten verwenden, da Mobilfunkbetreiber dabei "das schwächste Glied in der Sicherheitskette" seien. In wichtige Account sollte man sich ferner nicht mit dem Standardbrowser einloggen, Auto-Logins deaktivieren und sich aktiv ausloggen."...

Meiner Meinung nach ist es nicht per se schlecht, es bietet lediglich gewisse mögliche Angriffsvektoren, wie so ziemlich fast alles, aber einige haben eben weniger oder mehr schwere, je nach Gegebenheit.

Aber allen Ledger Leak betroffen rate ich wirklich jene E-Mail Adresse die geleaked wurde tot zu legen wie möglich und alle verbunden Accounts mit neuen E-Mail Adressen zu verknüpfen und möglichst nicht mehr verwenden. Die Nummer wechseln ist auch keine schlechte Idee, da sie öffentlich ist und somit ein zusätzlichen Vektor bietet.

Der Artikel:

rC3: Massive Schwachstellen in Apps von Mobilfunkanbietern

Die Web-Anwendungen einiger großer österreichischer Mobilfunkprovider sind anfällig für "Sea Surf"-Angriffe. Ein Klick reicht aus für eine Kontoübernahme.

Zuletzt bearbeitet: